Tìm hiểu về 2FA (Two-Factor Authentication) – Xác thực hai lớp – honamphoto.com | Trong thời đại số hoá, tài khoản trực tuyến được xem là mục tiêu tấn công hàng đầu của hacker. Để nâng cao tính bảo mật, 2FA (xác thực 2 lớp) là phương pháp hàng đầu được nhiều cá nhân và tổ chức sử dụng. Vậy 2FA là gì? Và liệu 2FA có thật sự an toàn?

1. Thế nào là 2FA?

Thế nào là 2FA?

2FA (Two – Factor Authentication), thường được gọi là xác thực hai yếu tố hay xác thực hai lớp, là phương thức bảo mật yêu cầu hai bước xác nhận để chứng minh danh tính của User khi họ truy cập vào tài khoản trực tuyến. Nếu một tài khoản không được xác thực hai lớp, User chỉ cần nhập Username và Password để đăng nhập vào tài khoản. Với 2FA, thay vì lập tức có quyền truy cập, họ sẽ được yêu cầu cung cấp thêm một thông tin khác. Yếu tố xác thực thứ hai có thể là một trong các yếu tố sau:

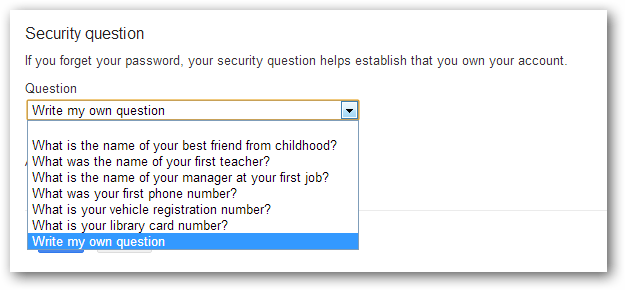

2fa questionSomething you know – có thể là mã PIN (Personal Identification Number), Password, câu trả lời cho “các câu hỏi bí mật” hoặc một tổ hợp phím nào đó.

Đang xem: Two-factor authentication là gì

Something you have – chẳng hạn như Credit card, Smartphone hoặc Hard-token.Something you are – loại thông tin này cao cấp hơn hai loại trước, và có thể là dữ liệu sinh trắc học như dấu vân tay, quét mống mắt (Iris Recognition) hoặc nhận diện giọng nói.

Dù có một chút rắc rối nhưng việc sử dụng 2FA sẽ giúp nâng cao tính bảo mật cho các tài khoản trực tuyến, khiến các nỗ lực hack vào một tài khoản của bọn tội phạm trở nên khó khăn hơn nhiều.

2. Các hình thức 2FA phổ biến

Mặc dù 2FA cung cấp sự bảo vệ tốt hơn so với Password, nhưng không có nghĩa tất cả 2FA đều như nhau. Hiện nay, có nhiều hình thức xác thực hai lớp đang được sử dụng. Trong đó, sẽ có một số loại mạnh hơn hoặc phức tạp hơn những cái khác.

2.1 2FA – Hardware Token

2FA với Hardware Token

Đây có lẽ là dạng 2FA lâu đời nhất. Hardware Token (còn được gọi là Hard-token) là một thiết bị nhỏ gọn như USB, dùng để nhận mã Token khi giao dịch. Trong đó, mã Token là một dạng chữ ký điện tử (Digital Signature) được mã hoá bằng công nghệ chuyên biệt. Mã này được tạo ra ngẫu nhiên, dùng một lần và thường chỉ có hiệu lực trong vòng 30 giây. Khi sử dụng 2FA với Hard Token, đến bước xác minh thứ hai, người dùng chỉ gần nhập mã hiển thị trên Hard Token vào Website hoặc ứng dụng là sẽ có quyền truy cập vào tài khoản.

Tuy nhiên, dùng 2FA với Hard Token có một số nhược điểm. Đối với các tổ chức, việc phân phối Hard token cho tất cả User là rất tốn kém. Kích thước nhỏ bé của Hard Token cũng khiến chúng dễ bị mất hoặc thất lạc. Quan trọng nhất, Hard Token không hoàn toàn an toàn trước hacker.

Xem thêm: Laugh Out Loud Là Gì – Từ Laught Out Loud Có Nghĩa Là Gì Vậy Mấy Bạn

2.2 2FA – SMS OTP hoặc Voice OTP

2FA – SMS OTP hoặc Voice OTP

Xác thực hai yếu tố với SMS OTP và Voice OTP đều cần sự tương tác trực tiếp với điện thoại người dùng. Đối với SMS OTP, sau bước nhập Username và Password, website sẽ gửi cho người dùng mã OTP (One Time Password) qua tin nhắn văn bản SMS. Người dùng sau đó phải nhập lại mã OTP trong thời gian hiệu lực quy định để có quyền truy cập. Voice OTP tương tự như SMS OTP, nhưng thay vì nhận mã OTP qua SMS, người dùng sẽ nhận được một cuộc gọi thông báo mã từ tổng đài.

Xác thực hai yếu tố bằng cách này có thể đảm bảo an toàn với những hoạt động không đòi hỏi tính bảo mật cao. Tuy nhiên, đối với các tài khoản chứa thông tin quan trọng như tài khoản nội bộ các tổ chức hoặc tài khoản ngân hàng, hình thức này có thể không đủ an toàn. Theo báo cáo, hacker vẫn liên tiếp dùng nhiều thủ đoạn tinh vi lừa đảo người dùng cung cấp mã OTP để đoạt quyền truy cập của họ.

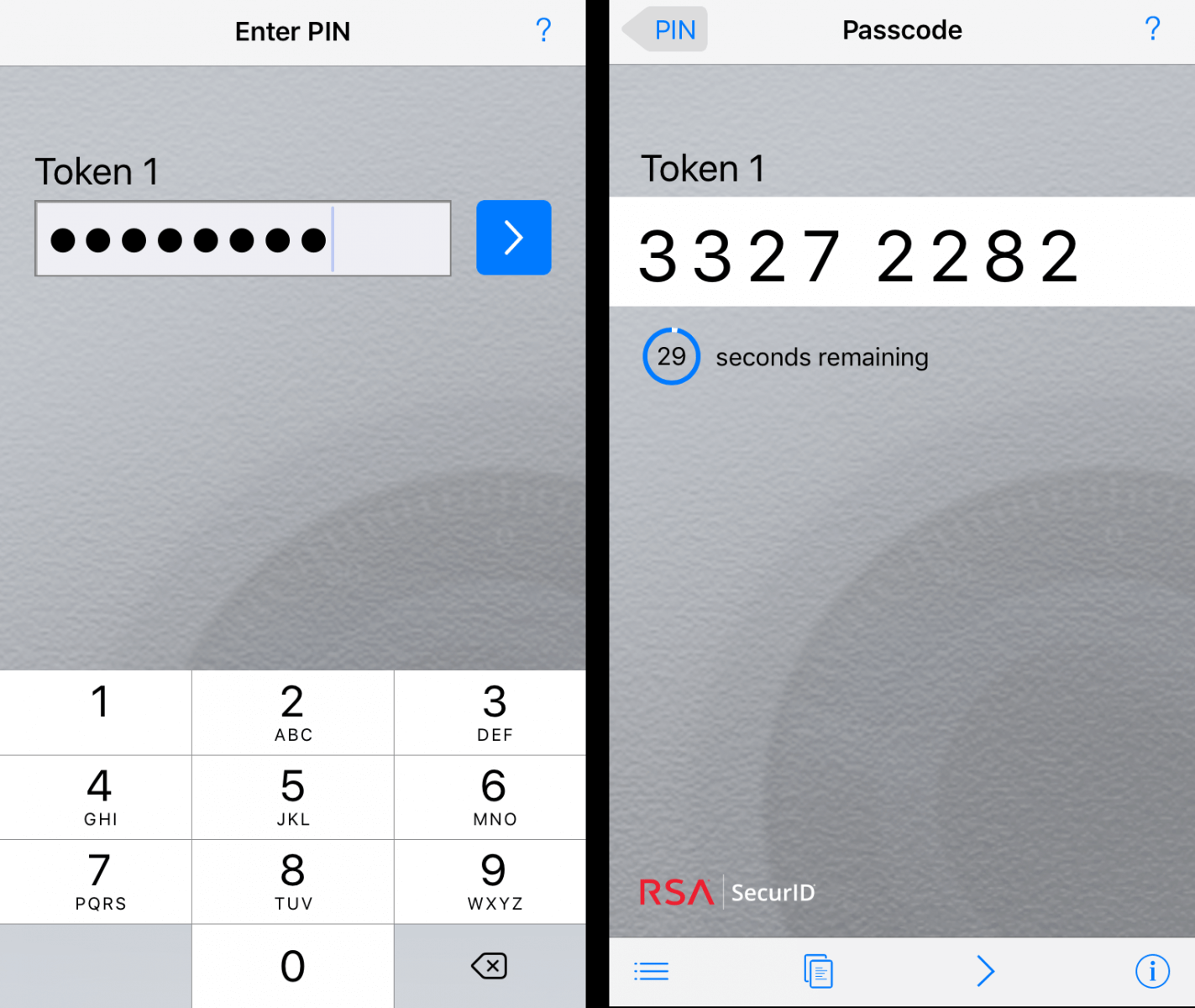

2.3 2FA – Software Token

2FA – Software Token

Đây là hình thức 2FA phổ biến nhất được sử dụng trên thế giới, và cũng là lựa chọn thay thế cho SMS OTP và Voice OTP. Trái ngược với Hard-token, Software Token (hay Soft-token) cung cấp mã TOTP (Time-based One Time Password) thông qua ứng dụng. Để sử dụng, người dùng phải download ứng dụng 2FA được các tổ chức cung cấp vào Smartphone hoặc Desktop.

Các bước nhận và sử dụng mã TOTP trong soft token cũng tương tự như hai loại 2FA được nhắc đến ở trên. Soft-token an toàn ở chỗ, mã Token được tạo ra và hiển thị trên cùng một thiết bị. Đó là điều có thể bị bỏ lỡ khi sử dụng SMS OTP và Voice OTP.

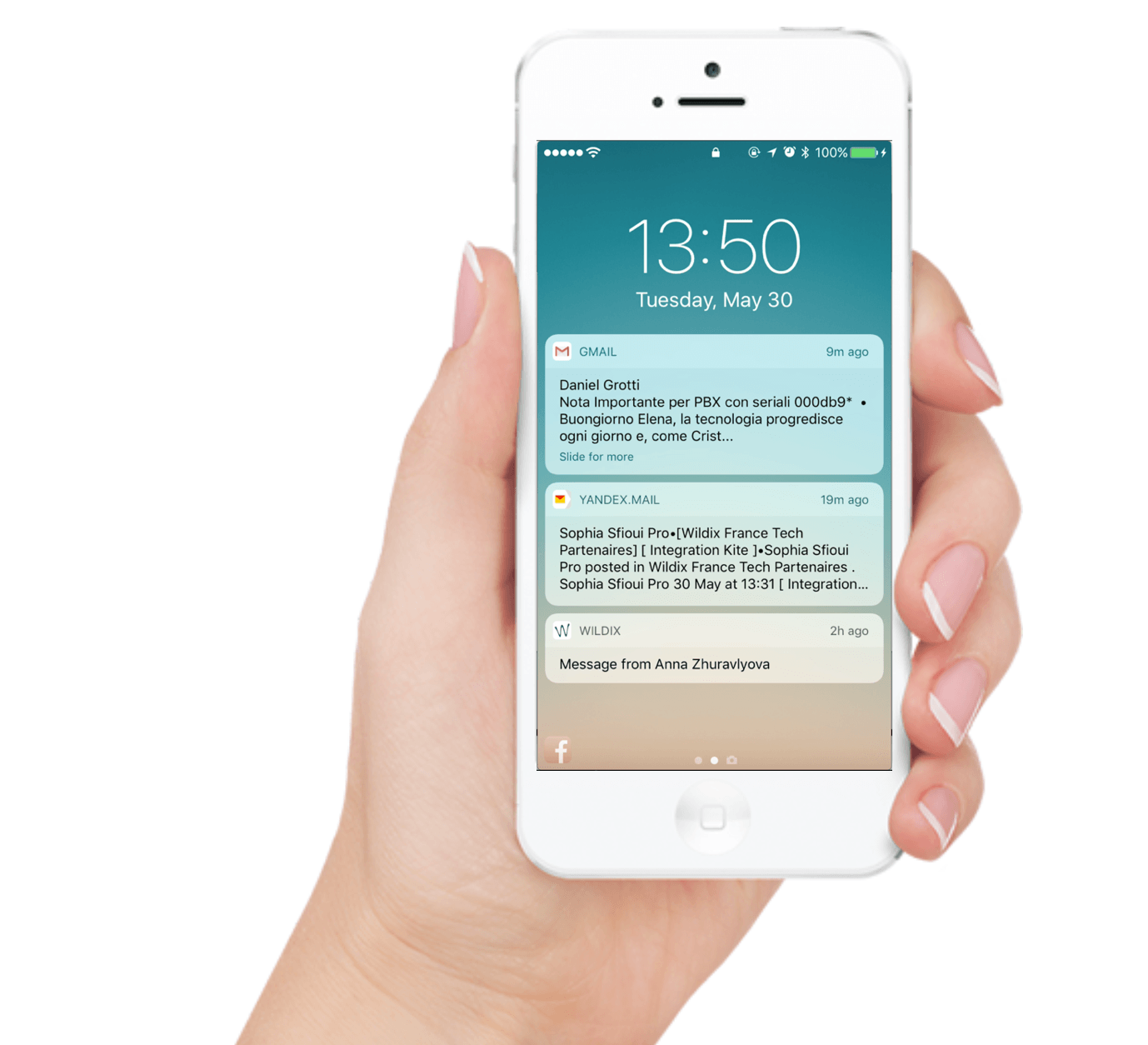

2.4 2FA – Push Notification

2FA – Push Notification

Thay vì dựa vào việc nhận và nhập mã thông báo 2FA, các website và ứng dụng có thể áp dụng Push Notification (xác thực đẩy) vào quá trình xác thực truy cập trực tuyến. Theo đó, người dùng sẽ nhận được thông báo về yêu cầu truy cập thông qua thiết bị đã được đăng ký, và có thể phê duyệt hoặc từ chối truy cập chỉ bằng một cú chạm.

Xem thêm: Trình Duyệt Mặc Định Là Gì, Đặt Chrome Làm Trình Duyệt Mặc Định

Bằng cách kết nối trực tiếp và an toàn giữa các tổ chức, dịch vụ 2FA và thiết bị của người dùng, Push Notification vừa mang lại sự tiện lợi và linh hoạt, vừa bảo mật hơn do loại bỏ các nguy cơ lừa đảo hoặc tấn công qua trung gian. Điểm trừ duy nhất của phương thức này, là đòi hỏi thiết bị phải có kết nối Internet và cài đặt sẵn ứng dụng.

Các hình thức khác

Ngoài các phương thức phổ biến trên, còn có một số đổi mới trong xác thực hai lớp nhờ sự phát triển của công nghệ. Chẳng hạn như xác thực sinh trắc học Biometric 2FA thông qua dấu vân tay, võng mạc và nhận diện khuôn mặt. Thậm chí, hiện nay nhiều nghiên cứu phát triển 2FA còn được tiến hành với tiếng ồn, nhịp đập, kiểu gõ, giọng hát,… Hãy theo dõi blog của mình để đón đọc các bài viết tiếp theo nhé!